quinta-feira, 30 de dezembro de 2010

Promessas de ano novo

Prometo me dedicar ao blog e escrever pelo menos 1 post por dia.

Prometo também ler e responder todos os emails e comentários

Prometo lançar o fórum de discussões e a sala de bate papo.

Prometo contratar Oompa Loompas para me ajudar nas matérias.

Prometo rever as promessas de 2010 e reprometê-las (isso existe?) novamente.

FELIZ 2011!!!

segunda-feira, 27 de dezembro de 2010

AMD lança novos chips Fusion e espera margens estáveis em 2011

SUNNYVALE, Califórnia (Reuters) - A Advanced Micro Devices já iniciou as vendas dos primeiros microprocessadores Fusion para notebooks simples, no lançamento de uma linha de produtos que espera irá ajudá-la a retomar parte da participação de mercado que perdeu para a Intel.

A AMD iniciou as vendas dos novos processadores "Ontario", projetados para serem usados em netbooks, nesta semana, afirmaram executivos da companhia nesta terça-feira.

"Nos verão aumentar significantemente a produção e verão sistemas de nossos clientes já no mercado a partir de janeiro", disse o presidente-executivo da AMD, Dirk Meyer, a analistas.

A AMD, distante segunda colocada à Intel no mercado global de microprocessadores, também previu uma margem bruta de entre 44 e 48 por cento em 2011, em linha com o geral de trimestres anteriores e com a expectativa média de analistas em Wall Street de pouco acima de 45 por cento

By: Ed.

domingo, 26 de dezembro de 2010

Comparativo de Celulares Dual Chip: Samsung E2152 X LG GX200

Precisando de celular de dois chips, mas não quer se arriscar num modelo Xing Ling e ainda está na dúvida e não sabe qual comprar?

Ai esta dois dos melhores e mais procurados modelos disponíveis no mercado:

o Samsung E2152 e o LG GX200, ambos, recorde de venda na categoria Dual Chip.

Ai esta dois dos melhores e mais procurados modelos disponíveis no mercado:

o Samsung E2152 e o LG GX200, ambos, recorde de venda na categoria Dual Chip.

Acompanhando o comportamento dos nossos usuários foi possível perceber uma dúvida quanto à melhor escolha e, justamente por isso, e para descomplicar a vida de todo mundo, o rintBlog, resolveu fazer o comparativo entre os dois modelos, mostrando o que cada um tem de melhor.

Veja através do quadro comparativo a diferença entre os dois celulares dual chip.

By: Ed.

quinta-feira, 23 de dezembro de 2010

Dicas de presentes tecnológicos para pessoas modernas neste Natal

A palavra "moderna" significa algo recente, contemporâneo. As pessoas que se enquadram neste padrão são aquelas que gostam de estar atualizadas, de ir sempre atrás dos últimos lançamentos no mercado e não admitem se sentirem ultrapassadas. E, em meio a tanta tecnologia, pode-se dizer que estes indivíduos não dispensariam produtos de última geração. Caso você conheça alguém que se encaixe nesta descrição e precisa presenteá-la no Natal, mas não faz ideia de como, veja algumas dicas.

Passos

1) Celular é uma boa opção. O uso deste aparelho tornou-se há um tempo algo indispensável devido à correria diária. Opte por modelos com o maior número de funções e com um design ousado e futurístico;2) Dê uma filmadora pequena e com diversas opções de captação de imagem;

3) Muitas pessoas já adquiriram a sua máquina fotográfica, mas as modernas gostam de substituir aqueles produtos que ficaram ultrapassados por outros mais novos e com o avanço da tecnologia. Em meio a tantos lançamentos, esta seria uma boa opção;

4) Outro aparelho que os modernos não abrem mão é do notebook, pois com ele você pode rodar o mundo estando apenas em um lugar, seja no escritório, em casa ou no carro. Mesmo porque nele você pode obter informações de forma mais rápida e certeira onde quer que esteja;

5) Para aquelas pessoas modernas, mas perdidas, um GPS é uma boa pedida.

Importante

Antes de comprar qualquer presente, veja a necessidade da pessoa e o que ela mais necessitaBy:Ed.

terça-feira, 21 de dezembro de 2010

Como desbloquear qualquer celular de qualquer operadora

Depois de muita gente me perguntar sobre desbloqueio de cel resolvi postar algo por aqui no blog, é fácil notar que alguns usuários de telefonia móvel ainda não se deram conta de que o desbloqueio de aparelhos agora é gratuito e deve ser feito em até 5 dias úteis junto as operadoras.

O problema é que além da dificuldade de comunicação com as empresas de telefonia para fazer esse tipo de solicitação, este famoso prazo de 5 dias estipulado pela Anatel, nunca é respeitado. Para realizar o desbloqueio de qualquer aparelho para qualquer operadora basta que o usuário tenha o código de subsídio do aparelho fornecido pela Anatel. Então, qual é a melhor forma de realizar o desbloqueio da forma mais rápida possível? Indo direto a fonte!

Nesta dica ensinarei como solicitar o código de desbloqueio de qualquer celular diretamente no site da Anatel.

Parece que o sistema de suporte da Anatel só funciona direito no Internet Explorer, por isso antes de começar, (abre sarcasmo) utilize o fabuloso navegador da Microsoft (fecha sarcasmo).

Acesse o site da Anatel (Agência Nacional de Telecomunicações).

Acesse a opção Fale Conosco, que fica em uma barra na parte inferior da página;

Entre na opção Atendimento Eletrônico;

Uma página com conexão segura mas sem certificado de autenticação irá abrir, adicione-a como uma página segura e continue;

Faça o seu cadastro clicando na opção Ainda não sou cadastrado, isso abrirá uma janela solicitando que você fornceça o seu CPF. Ao clicar nesta opção usando o Firefox, parece que nada acontece. Caso esse bug vergonhoso aconteça, abra a página utilizando o Internet Explorer;

Entre na opção Atendimento Eletrônico;

Uma página com conexão segura mas sem certificado de autenticação irá abrir, adicione-a como uma página segura e continue;

Faça o seu cadastro clicando na opção Ainda não sou cadastrado, isso abrirá uma janela solicitando que você fornceça o seu CPF. Ao clicar nesta opção usando o Firefox, parece que nada acontece. Caso esse bug vergonhoso aconteça, abra a página utilizando o Internet Explorer;

Ao acessar a tela de cadastro, preencha o campo email e clique em próximo. As informações referentes ao desbloqueio são enviadas via email, por isso, forneça um endereço de email válido;

Cique em próximo e preencha os campos obrigatórios restantes, o cadastro é chato e extenso, mas é por uma boa causa. Clique em confirmar no final do formulário e aguarde o carregamento da página de confirmação do cadastro;

Após a confirmar do seu cadastro, feche a janela do formulário e abra a sua conta de email, as informações de login e senha serão enviadas para o endereço cadastrado com o assunto: Anatel – Confirmação de auto-cadastramento. Caso o email não chegue depois de alguns minutos, verifique se a mensagem não foi parar na sua caixa de spams;

Volte novamente a página inicial do sistema e informe o seu CPF e a senha que você recebeu pelo email. O login neste caso não é necessário;

Após realizar o login, acesse a opção Fale Conosco, aceite o termo de responsabilidade e clique emCadastrar Solicitação;

Em Tipo de Atendimento selecione: Pedido de Informação;

Em Serviço: Selecione Telefonia Móvel;

Em Modalidade de Serviço: Selecione Pré ou Pós;

Em Motivo: Selecione Desbloqueio;

Em Submotivo: Selecione Do aparelho;

Em Categoria: Selecione: Outros;

Após realizar o login, acesse a opção Fale Conosco, aceite o termo de responsabilidade e clique emCadastrar Solicitação;

Em Tipo de Atendimento selecione: Pedido de Informação;

Em Serviço: Selecione Telefonia Móvel;

Em Modalidade de Serviço: Selecione Pré ou Pós;

Em Motivo: Selecione Desbloqueio;

Em Submotivo: Selecione Do aparelho;

Em Categoria: Selecione: Outros;

Após essa longa peregrinação, um formulário se abrirá e basta então selecionar em Reclamado a operadora a qual o celular se encontra preso (bloqueado);

No campo Mensagem, digite o IMEI do seu celular (para saber qual é o IMEI do seu celular basta digitar *#06# no aparelho como se você fosse realizar uma ligação e o IMEI aparecerá);

No campo Mensagem, digite o IMEI do seu celular (para saber qual é o IMEI do seu celular basta digitar *#06# no aparelho como se você fosse realizar uma ligação e o IMEI aparecerá);

Por via das dúvidas, preencha também na mensagem qual é a operadora e a marca e modelo do celular que você deseja desbloquear. Depois e só clicar em confirmar e pronto.

Dentro de 5 dias úteis você receberá o código de desbloqueio do aparelho via email. Em alguns casos você receberá a ligação da operadora informando o código de desbloqueio.

Dentro de 5 dias úteis você receberá o código de desbloqueio do aparelho via email. Em alguns casos você receberá a ligação da operadora informando o código de desbloqueio.

Para realizar o desbloqueio, basta inserir o chip de outra operadora no celular e ligá-lo. Ao ligar, forneça o código de desbloqueio enviado pela Anatel e aproveite o seu aparelho desbloqueado.

By: Ed.

segunda-feira, 20 de dezembro de 2010

domingo, 19 de dezembro de 2010

O que são Keyloggers?

Keylogger é um programa capaz de capturar e armazenar as teclas digitadas pelo utilizador no teclado de um computador.

Que informações um keylogger pode obter se for instalado num computador?

Um keylogger pode capturar e armazenar as teclas digitadas pelo utilizador. Dentre as informações capturadas podem estar o texto de um e-mail, dados digitados na declaração de impostos e outras informações sensíveis, como passwords bancárias e números de cartões de crédito.

Em muitos casos, a activação do keylogger é condicionada a uma acção prévia do utilizador, como por exemplo, após o acesso a um site específico de comércio eletrónico ou Internet Banking. Normalmente, o keylogger contém mecanismos que permitem o envio automático das informações capturadas para terceiros (por exemplo, através de e-mails).

Diversos sites de instituições financeiras utilizam teclados virtuais. Neste caso eu estou protegido dos keyloggers?

As instituições financeiras desenvolveram os teclados virtuais para evitar que os keyloggers pudessem capturar informações sensíveis de utilizadores. Foram desenvolvidas formas mais avançadas de keyloggers, também conhecidas como screenloggers, capazes de:

• armazenar a posição do cursor e a ambiente de trabalho apresentado no monitor, nos momentos em que o rato é clicado, ou

• armazenar a região que circunda a posição onde o rato é clicado.

De posse destas informações um atacante pode, por exemplo, descobrir a password de acesso ao banco utilizada pelo utilizador.

Como é feita a inclusão de um keylogger num computador?

Normalmente, o keylogger vem como parte de um programa spyware ou cavalo de tróia. Desta forma, é necessário que este programa seja executado para que o keylogger se instale num computador. Geralmente, tais programas vêm anexados a e-mails ou estão disponíveis em sites na Internet.

Lembre-se que existem programas leitores de e-mails que podem estar configurados para executar automaticamente arquivos anexados às mensagens. Neste caso, o simples facto de ler uma mensagem é suficiente para que qualquer arquivo anexado seja executado.

Como posso proteger um computador dos keyloggers?

Para se evitar a instalação de um keylogger, as medidas são idênticas às que se utilizam na protecção contra virus, spyware, worms e bots ou seja é necessário que tenha instalado um bom anti-virus actualizado, um firewall e um bom anti-spyware actualizado e residente em memória.

By: Ed.

terça-feira, 14 de dezembro de 2010

Acessórios para Xbox além do Kinect

Há algum tempo, quando alguém pensava em acessórios para games, como o XBox 360, lembrava de coisas mais simples como guitarras sem fio ou volantes, mas depois do lançamento do ano, não tem jeito. Quem tem XBox quer um Kinect.

Infelizmente – e espero que por pouco tempo – ainda não há muitos jogos que suportem a nova plataforma da Microsoft e a diversão fica por conta de alguns poucos games de esporte ou dança, que atraem um público um pouco diferente dos gamers tradicionais. Resumindo, os gamers habituais ainda não se apaixonaram pelo antigo Project Natal.

Embora pouco considerados, dada a explosão do Kinect, existem muitos e bons acessórios para XBox que melhoram as funcionalidades, aparência ou até a jogabilidade de alguns games. Confira algumas dicas abaixo.

Melhorando a imagem de seus jogos

Muita gente usa o cabo que acompanha o console para jogar e nem sempre mudam depois, talvez por desconhecimento. O fato é que não há comparação entre jogar usando cabo AV padrão e a conexão de melhor qualidade HDMI, que a grande maioria das TVs de tela plana suportam. Escolha um cabo HDMI não muito longo (o bastante para conectar em sua TV) e não muito barato, pois costuma ser de baixa qualidade e estragam fácil. Um bom cabo tem ponteiras banhadas a ouro, cerca de 1,2 m de comprimento, suporta FULL HD em 1080p sem perdas e custa entre 50 e 100 reais.

Sua diversão dura mais

O box padrão do XBox vem com apenas 1 controle e aceita baterias normais, tipo AA. Um bom kit de carregamento é essencial para não ter surpresas no meio de um jogo. Ele deve vir com bateria recarregável para o controle sem fio e um cabo que é usado tanto para carga da bateria quanto para jogar plugado no console. Se houver um carregador externo, é um plus.

Aumente a capacidade de armazenamento

Comprou o Slim mais barato e percebeu que 4 GB não é suficiente para baixar seus jogos do Live? Tem HD para XBox a partir de 100 reais no mercado. Existe também a opção de comprar um HD externo normal e plugar via USB.

Tecle com seus amigos através do videogame

MSN, XBox Live ou jogos em que você pode se comunicar com outros jogadores remotos se beneficiam muito desse acessório. Chega de teclado virtual, digite muito mais rápido usando um teclado sem fio que se conecta ao seu controle.

Transforme seu console num simulador

Com um kit de volante, câmbio e pedais você transforma seu XBox num simulador de corrida facilmente. Muito mais emocionante “dirigir” sem precisar utilizar o controle tradicional, não é? Com um som bacana ou nos fones de ouvido, você vai se sentir dentro do cockpit.

Have fun!  By:Ed.

By:Ed.

domingo, 12 de dezembro de 2010

INTEL CONFIRMA NOVA FAMÍLIA DE PROCESSADORES

A nova geração de processadores da Intel, chamada de Sandy Bridge, será apresentada oficialmente em janeiro nos Estados Unidos, durante o Consumer Electronics Show (CES), evento de tecnologia que acontece em Las Vegas.

A família Sandy Bridge é fabricada com tecnologia de 32 nanômetros e o primeiro chip a chegar ao mercado deve ser o top de linha da nova família, com 6 núcleos e 15 MB de memória cache. Segundo a Intel, o processador oferece vantagens no processamento gráfico na comparação com a família atual de chips, a Nehalem.

By: Ed.

GOOGLE MAPS E SUAS INDICAÇÕES BIZARRAS

Se você solicitar ao Google Maps a indicação de como ir do Japão à Índia, se surpreenderá com a indicação 43: “atravesse o oceano em um Jet Ski”!

Mas isso não é recente! Outra indicação bizarra apareceu há alguns anos, quando usuários informaram que, entre as instruções de como ir de Nova York para Londres, o Google Maps sugeria que as pessoas nadassem pelo Oceano Atlântico. Além dessa, há um em que a indicação é atravessar o oceano em um caiaque! Outra brincadeira está no programa Google Earth, que mostrava um pedaço de queijo em quem ampliasse a imagem da Lua.

Na verdade, isso tudo faz parte de uma brincadeira feita pelos desenvolvedores do Google, que aproveitam para dar uma “dica” de usar um Jet Ski em um caminho que somente é possível seguir de avião ou barco!

By : Ed.

quarta-feira, 8 de dezembro de 2010

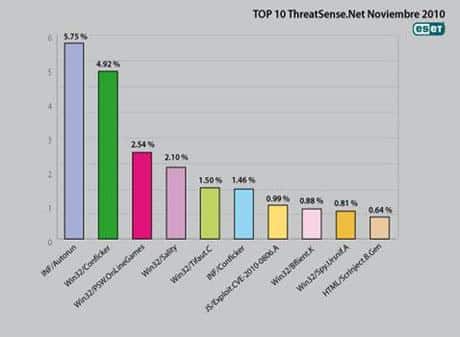

Ataques de roubo de dados e redes zumbi continuam em alta na América Latina

Durante o mês de novembro, as botnets, conhecidas como "redes zumbi", foram o grande destaque em ameaças virtuais. O worm Koobface sofreu um forte golpe ao perder alguns de seus centros de comando, a partir dos quais são controlados computadores infectados através de links maliciosos em redes sociais. A rede Bredolab, que foi desmantelada no dia 25 de outubro, ainda se mantém viva através de novas variantes de malware que estão infectando mais computadores.

Essas são algumas informações do relatório mensal do Laboratório de Análise e Investigação de Ameaças da ESET América Latina referente a dezembro, que também detectou uma botnet de origem argentina. Neste caso, por meio de técnicas de engenharia social, a ameaça se propaga através de mensagens instantâneas. Uma vez infectado, o sistema fica disponível aos comandos do administrador da rede zumbi.

Seguindo a tendência que se manifestou durante todo o ano de 2010, durante novembro foi detectado um forte aumento na propagação de malware regional, especialmente na América Latina. Ou seja, ataques que utilizam técnicas de engenharia social são direcionados a determinados países ou regiões. Assim foi o caso de uma campanha de malware desenvolvida na Venezuela, que se propagava através de mensagens de e-mail fazendo menção a uma suposta fraude nas eleições parlamentares.

Foram reportados ainda novos ataques de phishing, com roubo de informação pessoal e financeira do usuário por meio do uso da imagem de empresas de confiança. Um desses casos consistiu no envio de um e-mail falso indicando ao usuário a possibilidade de concorrer a descontos e benefícios de três conhecidas bandeiras de cartão de crédito. Este ataque foi direcionado a usuários do Brasil, já que a mensagem estava escrita em português brasileiro.

Em outro dos casos de phishing em destaque neste mês, o usuário recebia um e-mail que informava sobre o bloqueio de sua conta bancária e solicitava sua ativação acessando assim informação confidencial. Este foi um ataque desenvolvido para atingir os chilenos, já que visava obter os dados de clientes de um importante banco do país.

"Devido ao aumento no desenvolvimento de malware regional, especialmente na América Latina, é importante que os usuários estejam cientes de adotar boas práticas de navegação pela Internet e mantenham-se informados sobre as ameaças", avisa Camillo Di Jorge, Country Manager da ESET no Brasil. "Um usuário devidamente capacitado e bem informado em matéria de segurança tem menores possibilidades de ser vítima de um ataque informático e representa uma barreira para o circuito de propagação de qualquer tipo de ameaça", complementa.

Confira o ranking de ameaças virtuais da ESET no mês de novembro:

terça-feira, 30 de novembro de 2010

Stuxnet a nova Ameaça virtual

O Vírus de computador visava boicotar programa nuclear iraniano

Segundo os peritos entrevistados pelo jornal, o Stuxnet provocaria acelerações e desacelerações nas centrifugadoras iranianas. Essas súbitas mudanças de velocidade "prejudicam o funcionamento normal do processo de controlo industrial", escreveu Eric Chien, um perito em segurança informática da Symantec, num post do seu blogue.

A alteração da velocidade das centrifugadores utilizadas para enriquecer o urânio necessário à construção de bombas nucleares pode causar a sua destruição. Diversos relatórios de inspectores internacionais têm tornado públicas as dificuldades do Irão em manter as suas centrifugadoras a funcionar correctamente. Muitas destas centrifugadoras têm sido retiradas de serviço desde 2009.

Não é ainda conhecida a origem do vírus mas, segundo o NYT, vários responsáveis israelitas tem respondido com sorrisos abertos cada vez que lhes é perguntado se o seu país estará por trás da criação do Stuxnet. Responsáveis americanos dizem que o vírus teve origem no estrangeiro e outros peritos falam de um ataque apoiado por um estado.

"Não temos uma confirmação directa" de que o ataque tivesse como objectivo atrasar o processo nuclear iraniano, disse ao NYT David Albright, presidente do Institute for Science and International Security, uma associação privada que controla a proliferção nuclear. "Mas essa é certamente uma interpretação plausível para os factos".

Até à semana passada, os peritos informáticos apenas diziam que o Stuxnet tinha sido preparado para infectar diversos equipamentos industriais da Siemens em todo o mundo, mas o estudo hoje ttornado público pela Symantec conclui que o verdadeiro objectivo do vírus era tomar conta dos conversores de frequência, um tipo de alimentadores que controla a velocidade dos motores.

Segundo a BCC, o Stuxnet foi detectado pela primeira vez em Junho por uma empresa de segurança da Bielorússia, mas pode ter começado a circular em 2009. O vírus foi construído para atacar equipamentos que normalmente não estão ligados à Internet por razões de segurança e infecta esses equipamentos através das pen USB, usadas para transportar ficheiros de um lado para o outro.

By: Ed.

quinta-feira, 25 de novembro de 2010

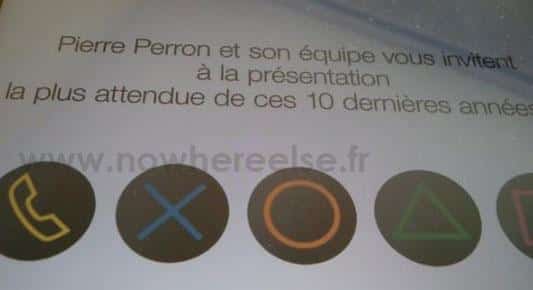

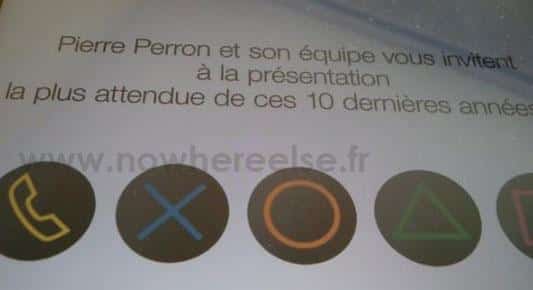

Rumores: PlayStation Phone pode ser lançado no dia 9 de dezembro

Blog francês recebeu um convite misterioso e acredita ser o lançamento do suposto telefone

O blog francês Nowhereelse divulgou que recebeu um convite bastante misterioso para um evento de imprensa no mês que vem. O convite dizia que este deveria ser o evento mais aguardado dos últimos dez anos. Enquanto a única informação trazida sobre o evento foi a confirmação de data e horário, o site só pôde imaginar sobre o que ele seria.

Depois de muitos rumores e apurações, o blog acredita que a Sony Ericsson vai finalmente anunciar o PlayStation Phone no dia 9 de dezembro. Apesar de não haver nenhuma menção sobre o suposto lançamento do celular no convite, os desenhos que aparecem no layout são parecidos com o do PlayStation e mostram o ícone de um telefone.

O blog também afirma que algumas imagens do possível telefone foram reveladas no mês passado e pareciam ser bastante reais. Além disso, eles dizem acreditar que um anúncio desses não poderia acontecer em momento mais oportuno: dias antes do Natal. Não há fontes seguras, apenas rumores, mas aparentemente todo o mercado está torcendo para que o anúncio seja mesmo o que parece ser. Acompanhe o Olhar Digital para saber mais novidades!

O blog francês Nowhereelse divulgou que recebeu um convite bastante misterioso para um evento de imprensa no mês que vem. O convite dizia que este deveria ser o evento mais aguardado dos últimos dez anos. Enquanto a única informação trazida sobre o evento foi a confirmação de data e horário, o site só pôde imaginar sobre o que ele seria.

Depois de muitos rumores e apurações, o blog acredita que a Sony Ericsson vai finalmente anunciar o PlayStation Phone no dia 9 de dezembro. Apesar de não haver nenhuma menção sobre o suposto lançamento do celular no convite, os desenhos que aparecem no layout são parecidos com o do PlayStation e mostram o ícone de um telefone.

O blog também afirma que algumas imagens do possível telefone foram reveladas no mês passado e pareciam ser bastante reais. Além disso, eles dizem acreditar que um anúncio desses não poderia acontecer em momento mais oportuno: dias antes do Natal. Não há fontes seguras, apenas rumores, mas aparentemente todo o mercado está torcendo para que o anúncio seja mesmo o que parece ser. Acompanhe o Olhar Digital para saber mais novidades!

By: Ed.

quarta-feira, 24 de novembro de 2010

Vai comprar o presente de Natal pela internet? Então anote as dicas para não cair em golpes

previsão é de vendas pela internet 40% maiores neste Natal. E, com as cifras a mais no comércio eletrônico, também vêm os riscos de se comprar via internet sem levar em consideração a qualidade das lojas virtuais escolhidas. Então, anote cinco dicas da AVG Technologies, empresa de segurança, para receber direitinho o presente de Natal comprado pela web.

previsão é de vendas pela internet 40% maiores neste Natal. E, com as cifras a mais no comércio eletrônico, também vêm os riscos de se comprar via internet sem levar em consideração a qualidade das lojas virtuais escolhidas. Então, anote cinco dicas da AVG Technologies, empresa de segurança, para receber direitinho o presente de Natal comprado pela web. 1- Cuidado ao informar seus dados pessoais:

Se você está tentando obter algo gratuito na internet, não há nenhuma razão para divulgar endereço, número de telefone e informações de cartão de crédito. Nunca responda a e-mails que solicitem informações de cartão de crédito. Não responda aos e-mails que direcionem para outros sites a fim de verificar informações pessoais, como números de cartão de crédito.

2- Não deixe que seu antivírus expire:

Um dos primeiros passos para todos os consumidores é garantir que seus computadores estejam protegidos e atualizados com as últimas tecnologias de segurança. Instale softwares de segurança e os mantenha atualizados.

3- Não se contente com os primeiros resultados de sua pesquisa:

Alguns publicitários tentam colocar suas ofertas como primeira opção nos sites de busca, já que, na maioria das vezes, os primeiros resultados são considerados os melhores. Se você optar pelas primeiras respostas, seja mais cuidadoso e use o bom senso.

4- Crie sua própria senha:

Aproveite o final do ano para atualizar suas senhas e contas de e-mail. Crie uma senha para cada conta. Anote-as e guarde as informações em um local seguro.

5- Não utilize vários cartões de crédito:

É muito mais fácil rastrear as transações e detectar atividades suspeitas se você utilizar apenas um ou dois cartões de crédito. Verifique se o cartão oferece proteção contra roubo. Além disso, imprima os comprovantes de suas compras online.

By: Ed.

segunda-feira, 22 de novembro de 2010

Proteja-se dos vírus e crimes na internet

Mas afinal, o que se pode fazer para não se tornar uma vítima? Hoje eu dou algumas dicas sobre como proteger o seu computador dos crimes e vírus da internet e aponta os 10 “mandamentos” para uma navegação segura.

Opções de softwares

Todos os softwares antivírus que tenham integrado outro programa chamado firewall são projetados para impedir a entrada de invasores no seu computador, sejam eles vírus ou hackers. Eles são programas que procuram por outros programas (os vírus). Mas o que o usuário deve saber é que um único software não poderá protegê-lo completamente. O representante técnico da Terabyte Centro Tecnológico Digital, Rudinei Medeiros, explicou a eficácia de cada um dos programas, acompanhe:

Antivírus

Este software é encarregado de detectar e prevenir a entrada dos vírus mais comuns no seu computador, como o Cavalo de Troia (que permite a um estranho acessar o micro infectado ou coletar dados e enviá-los pela Internet). Existem diversas opções do produto no mercado, mas existem algumas diferenças no preço e na forma como ele irá identificar o vírus.

Antimalware

O malware, proveniente do inglês malicious software, é um vírus que entra no computador e pode gerar diversos problemas no Windows, causar lentidão e a abertura de janelas indesejáveis enquanto o usuário navega pela internet. O anti-malware é o programa específico que cuidará de combater esses vírus.

Antispyware

O Spyware é um programa automático de computador, que recolhe as informações sobre o usuário, sobre seus acessos na internet e transmite as informações para um determinado lugar fora da rede. Muitos hackers usam esses programas para roubar dados confidenciais dos usuários, pois com esse programa, eles conseguem entrar no seu pc sem o seu consentimento e, até mesmo, sem o seu conhecimento. Assim, é possível que o criminoso cibernético veja suas atividades online. Se você acessa sua conta bancária, ele conseguirá identificar a sua senha e, depois, poderá efetuar crimes, por exemplo.

Antirootkit

Rootkit é um vírus que se camufla e impede que seu código seja encontrado pelos antivírus. Isso acontece porque suas aplicações têm a capacidade de interceptar as solicitações feitas ao sistema operacional, podendo alterar o seu resultado. Desta forma, quando o Windows, por exemplo, fizer um pedido para abertura de um arquivo, seja a mando do antivírus ou do usuário, o rootkit intercepta os dados e faz a filtragem dessa informação, deixando passar apenas o código não infectado. Tanto antivírus como outras ferramentas estarão impossibilitados de encontrar o arquivo espião.

Os 10 mandamentos para uma navegação segura

1º - Evitar acessar links duvidosos que chegam por e-mail

2º - Evitar acessar links de redes sociais sem ter certeza de que a fonte é segura

3º - Cuidar os tipos de site que você irá acessar (veja a lista dos 10 mais perigosos abaixo)

4º - Manter o antivírus atualizado

5º - Fazer verificação com o antivírus uma vez por semana

6º - Ter um antivírus com segurança de internet agregada

7º - Ter um programa contra malware

8º - Cuidar para não instalar softwares piratas

9º - Evitar programas de origem desconhecida

10º - Fazer backups uma vez por semana

Os 10 sites mais perigosos da rede segundo o Google

Você já acessou algum desses sites? De acordo com o Google, essas páginas são as mais perigosas da internet e podem, até mesmo, danificar o computador do internauta. A análise do buscador garante que existem mais de 4.000 sites que podem colocar em risco seu pc.

1º - 38zu.cn

2º -Googleanalytics.net

3º -Lousecn.cn

4º - Fqwerz.cn

5º - Goooogleadsence.biz

6º - 94.247.2.195

7º - Gumblar.cn

8º - D99q.cn

9º - Orgsite.info

10º - Martuz.cn

By:Ed.

Assinar:

Postagens (Atom)